FIRMA DIGITAL

Para solicitar información confidencial a una administración pública, como por ejemplo para acceder a nuestra banca electrónica o para realizar una gestión telemática importante, se requiere una mayor seguridad que la aportada por una simple contraseña; la firma digital.

La firma digital garantiza la identidad de la persona que realiza una gestión y nos confirma la veracidad de sus documentos. Para poder realizar una firma digital se necesita poseer un certificado personal o certificado de usuario que haya sido generado por una entidad autorizada.

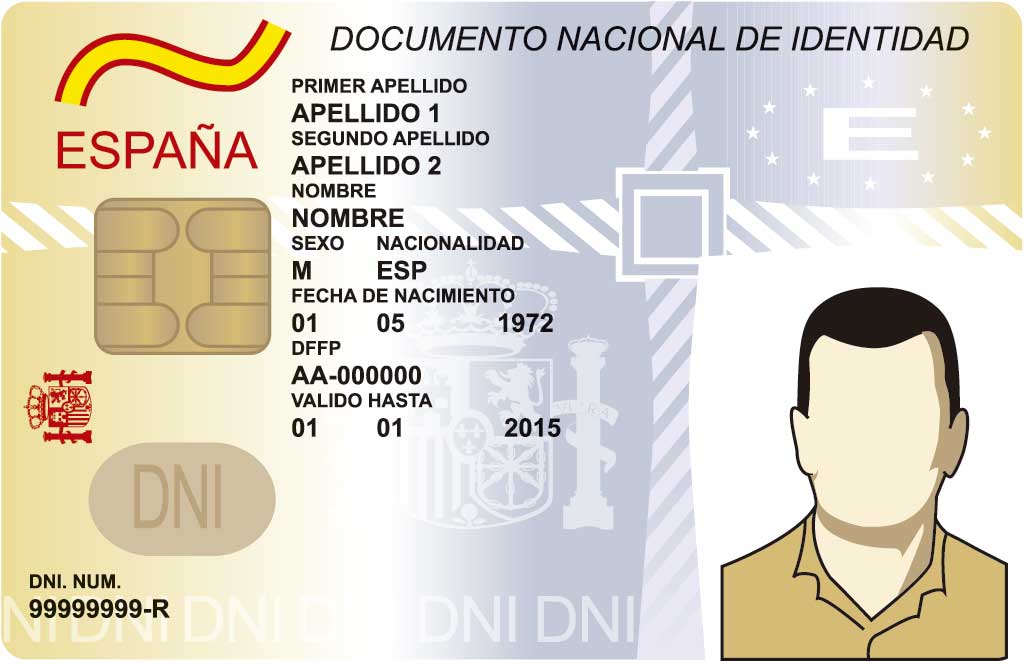

DNI ELETRÓNICO

Con los datos incluidos en el microchip de nuestro DNIe, podremos realizar compras a través de Internet, trámites administrativos, operaciones de banca electrónica, etc., y todo ello de forma segura; incluso podrá ser requerido para el acceso físico al lugar de trabajo o al ordenador personal.

El nuevo DNI electrónico 3.0 incorpora un chip de mayor capacidad que va a permitir almacenar información relativa al carné de conducir y a la tarjeta sanitaria. Además, tiene validez de documento de viaje, por lo que en un solo documento tendremos el DNI, el pasaporte, el carné de conducir y la tarjeta sanitaria. La gran novedad del DNIe 3.0 es la incorporación de una antena NFC que permite la comunicación con teléfonos inteligentes y la utilización con aplicaciones móviles que requieran certificado personal de usuario.

PRINCIPALES TÉCNICAS DE FRAUDE

| Phishing | Envío de correos electrónicos que simulan proceder de entidades conocidas (suelen ser de banca on line) para que el usuario facilite sus datos bancarios y así se le pueda sustraer su dinero. |

|---|---|

| Phishing-car | Falsas ofertas de venta de coches a precios sorprendentes cuya finalidad es que el usuario realice el pago de una señal. El usuario no recibe el coche ni recupera la señal. |

| Scam o falsas ofertas de trabajo (muleros) | Son engañosas ofertas de teletrabajo que solo pretenden obtener los datos bancarios de los supuestos empleados. Estos datos suelen utilizarse para hacer ingresos procedentes del phishing (blanqueo del dinero obtenido de forma fraudulenta). El trabajador engañado recibe dinero por permitir utilizar su cuenta corriente y hacer envíos de dinero a otros países. Los muleros son acusados por la justicia de estafa y blanqueo de dinero obtenido ilegalmente con el phishing, aunque en realidad son una víctima más. |

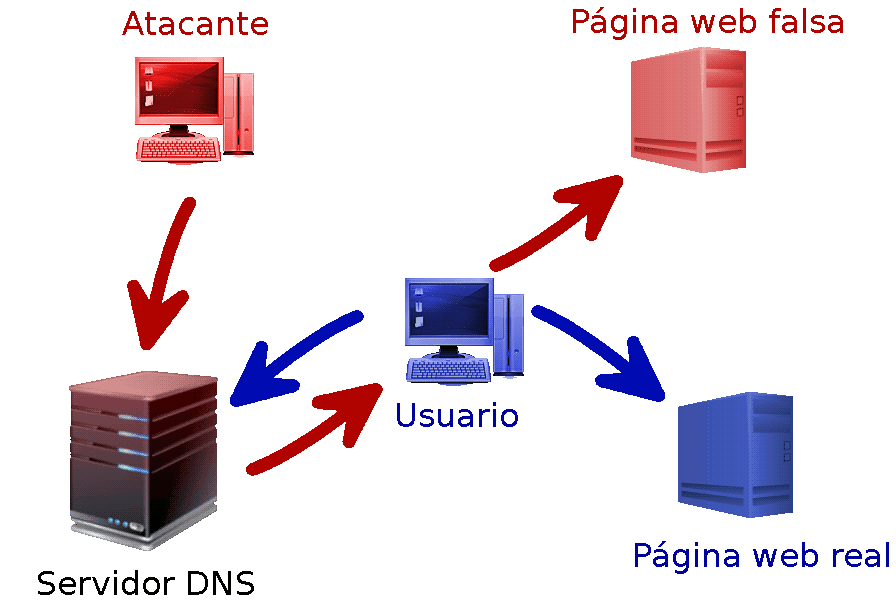

| Pharming | Se trata de engañar al internauta mediante el secuestro del servidor DNS. El usuario cree que está navegando por páginas oficiales o auténticas y en realidad son copias falsas utilizadas para obtener sus datos bancarios. |

| Falsos premios | Correos electrónicos que nos felicitan por haber obtenido un gran premio en una lotería y nos solicitan los datos bancarios donde hacernos el ingreso. De esta manera, acceden a los fondos de nuestra cuenta bancaria. |

| Falsas tiendas | Páginas de comercio electrónico llenas de suculentas ofertas para que el comprador caiga en el engaño. No admiten varias formas de pago; solo el pago con tarjeta para obtener nuestros datos. |

POSIBLES PREGUNTAS PARA EL EXAMEN

1. ¿Qué es la brecha digital?

2. Nombre algunas buenas prácticas en internet

3. ¿Qué es el egoseach?

4. ¿Qué es el creative commons?

5. ¿Qué es el certificado digital?

6. ¿Qué es la reputación online?

7. ¿Qué es la marca personal?

8. ¿Qué sabe facebook sobre ti?

9. ¿Qué es el ciberbulling?

10. ¿Qué es el decálogo informático?

11. ¿Qué es la firma digital?

12. ¿Qué es el DNI electrónico?

13. Técnicas de fraudeSOLUCIONARIO.

1) La brecha digital hace referencia a la desigualdad entre las personas que pueden tener acceso o conocimiento en relación a las nuevas tecnologías y las que no.

3) Buscarse a uno mismo en internet.

4) Corporación sin fines de lucro orientada a darle al autor el poder de decidir los límites de uso y explotación de su trabajo en Internet.

5) El certificado personal o de usuario, una vez obtenido, es un archivo almacenado en nuestro ordenador que identifica a la persona con dos claves principales, la clave pública y la clave privada.

6) La reputación online es el reflejo del prestigio o estima de una persona o marca en Internet.

7) Concepto de desarrollo personal consistente en considerar a determinadas personas como una marca, que al igual que las marcas comerciales, debe ser elaborada, transmitida y protegida, con ánimo de diferenciarse y conseguir mayor éxito en las relaciones sociales y profesionales.

8) Ubicación, edad, generación, sexo, idioma, nivel educativo, especialización, colegio, etc.

9) Es el uso de medios de comunicación digitales para acosar a una persona o grupo de personas, mediante ataques personales, divulgación de información confidencial o falsa entre otros medios.

3ªEVALUACION

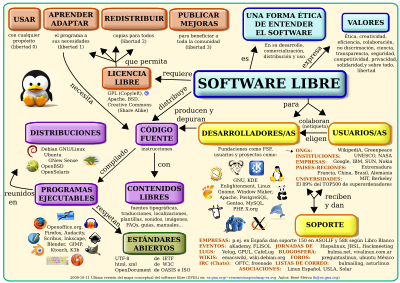

SOFTWARE LIBRE

El término software libre refiere el conjunto desoftware (programa informático) que por elección manifiesta de su autor, puede ser copiado, estudiado, modificado, utilizado libremente con cualquier fin y redistribuido con o sin cambios o mejoras.

COPYRIGHT

Se trata de la licencia más restrictiva y extendida, ya que el autor se reserva todos los derechos y solo los cede a otro usuario a cambio de un pago por los mismos

COPYLEFT

Es la licencia opuesta al copyright. El autor permite el uso del contenido, incluso su modificación y distribución, siempre que sea reconocida de forma expresa la autoría del contenido.

SIN COPYLEFT

Es tener derecho de autor.

DECÁLOGO ECOLÓGICO

BANCO DE IMÁGENES

SIN COPYLEFT

Es tener derecho de autor.

BANCO DE IMÁGENES

Existen numerosos servicios que ponen a nuestra disposición millones de imágenes. Algunos de ellos son comerciales y nos venden acceso al banco de imágenes bajo derechos de autor durante un espacio de tiempo o por un número limitado de descargas. Otros servicios alojan imágenes bajo licencia Creative Commons en alguna de sus versiones y requieren que nosotros publiquemos nuestras propias fotografías para poder descargar las de otros usuarios.

| Bancos de imágenes libres y de dominio público | ||

|---|---|---|

| Free Images | Open Photo | |

| Stockvault | All the free stock | |

| Morguefile | Free foto | Photocrack |

| Photl | Free photos bank | Every stock photo |

| Public domain pictures | Free range stock | 500 px |

| Commons wimkimedia | ||